书名:防火墙原理与技术

ISBN:711114172

作者: 王伟 宁宇鹏等

出版社:机械工业出版社

定价:22

页数:191

出版日期:2006-5-1

版次:22

开本:787*1092

包装:精装

简介:本书是ISEC系列教材中的一书,主要从防火墙核心技术、测试和选购方法、配置、防火墙新技术、和防火墙应用案例等多个方面对防火墙相关技术进行了阐述和分析。

全书在深入浅出对防火墙原理进行分析的基础上,注重防火墙的实际应用和案例分析。

本书适用于负责安全保障的网络管理人员、信息管理人员和对计算机和网络安全管理感兴趣的读者,也可以作为网络安全培训和高等院校的教材。

目录:

第一部分 防火墙基础技术篇

第1章 防火墙基础

1.1 防火墙概论

1.1.1 防火墙定义

1.1.2 防火墙的优点

1.1.3 防火墙的弱点

1.2 防火墙的基本结构

1.2.1 屏蔽路由器

1.2.2 双宿主机防火墙

1.2.3 屏蔽主机防火墙

1.2.4 屏蔽子网防火墙

1.2.5 其他的防火墙结构

1.2.6 典型的防火墙结构

1.3 防火墙的模型与分类

1.3.1 防火墙的模型

1.3.2 防火墙的分类

1.3.3 各类防火墙的优缺点

1.4 攻击方式与防火墙防御

1.4.1 常见攻击与防火墙防御方法

1.4.2 攻击防火墙的主要手段

1.5 防火墙的发展

1.5.1 发展历程

1.5.2 技术展望

1.5.3 进一步的探讨

1.6 练习题

第2章 防火墙技术

2.1 包过滤技术

2.1.1 包过滤原理

2.1.2 包过滤模型

2.1.3 包过滤技术

2.1.4 包过滤技术优缺点

2.2 网络地址翻译技术

2.2.1 NAT相关术语

2.2.2 静态网络地址翻译技术

2.2.3 动态网络地址翻译技术

2.2.4 网络地址翻译技术实现负载均衡

2.2.5 网络地址翻译技术处理网络地址交迭

2.2.6 网络地址翻译技术优缺点

2.3 网络代理技术

2.3.1 应用层代理

2.3.2 应用层代理技术的优缺点分析

2.3.3 电路级代理

2.4 练习题

第3章 虚拟专用网络

3.1 虚拟专用网络概述

3.2 虚拟专用网络的用途

3.3 虚拟专用网络相关协议

3.3.1 IPSEC协议

3.3.2 PPTP/L2TP协议

3.3.3 SOCKS v5协议

3.3.4 几种虚拟专用网络协议的简要比较

3.4 IPSEC虚拟专用网络

3.4.1 IPSEC工作原理

3.4.2 IPSEC主要协议

3.5 虚拟专用网络的实施

3.5.1 传输模式IPSEC虚拟专用网络

3.5.2 隧道模式IPSEC虚拟专用网络

3.5.3 远程访问虚拟专用网络

3.6 Windows环境下IPSEC的设置

3.6.1 IPSEC虚拟专用网络的设置

3.6.2 IPSEC虚拟专用网络的检测

3.7 未来的虚拟专用网络发展趋势

3.8 练习题

第二部分 防火墙测试选购篇

第4章 防火墙标准与测试

4.1 防火墙标准

4.2 防火墙测试的意义

4.3 防火墙产品的测试

4.3.1 防火墙产品的测试方法

4.3.2 防火墙产品的测试结果分析

4.3.3 防火墙产品测试举例

4.4 防火墙系统的测试

4.4.1 端口检查

4.4.2 在线测试

4.4.3 日志审核

4.4.4 配置测试

4.4.5 第三方评测

4.5 练习题

第5章 防火墙产品

5.1 国内主流产品

5.1.1 天融信网络卫士防火墙

5.1.2 中网"黑客愁"防火墙

5.1.3 联想网御防火墙

5.1.4 东软网眼防火墙

5.1.5 方正数码方御火墙

5.1.6 中科安胜高保障防火墙

5.2 国外主流产品

5.2.1 CheckPoint公司的FireWall-1防火墙

5.2.2 Cisco Systems公司的Cisco PIX防火墙

5.2.3 NetScreen公司的NetScreen防火墙

5.2.4 Network-1公司的CyberwallPlus防火墙

5.2.5 SonicWALL公司的SonicWALL防火墙

5.2.6 NAI公司的Cauntlet Firewall防火墙

5.2.7 AXENT公司的Raptor防火墙

5.3 练习题

第6章 防火墙产品的选购

6.1 防火墙选型的基本原则

6.2 防火墙产品选型的具体标准

6.2.1 防火墙自身是否安全

6.2.2 防火墙是否具有很好的性能

6.2.3 防火墙是否稳定

6.2.4 防火墙是否可靠

6.2.5 防火墙的管理是否简便

6.2.6 防火墙是否易用

6.2.7 防火墙是否可以抵抗拒绝服务攻击

6.2.8 防火墙是否具有可扩展. 可升级性

6.2.9 防火墙是否能适应复杂环境

6.2.10 防火墙是否具备AAA和日志功能

6.2.11 防火墙是否支持VPN功能

6.2.12 防火墙是否具备附加功能

6.3 防火墙产品功能总结

6.4 练习题

第三部分 防火墙配置实例篇

第7章 Cisco IOS防火墙特征集

7.1 防火墙配置概述

7.2 Cisco IOS防火墙持征集

7.3 配置Cisco IOS防火墙包过滤功能

7.3.1 配置访问控制列表

7.3.2 翻转掩码(wildcard bits)

7.3.3 配置标准访问控制列表

7.3.4 配置扩展访问控制列表

7.3.5 配置标识访问控制列表

7.3.6 配置动态访问控制列表

7.3.7 配置反射访问控制列表

7.3.8 访问控制列表配置要点

7.4 Cisco IOS防火墙NAT配置

7.4.1 静态NAT配置

7.4.2 动态NAT配置

7.4.3 负载均衡配置

7.4.4 网络地址交迭配置

7.5 练习题

第8章 Linux Iptables防火墙配置

8.1 基于Linux的防火墙

8.2 Iptables原理和配置

8.2.1 Iptables原理

8.2.2 Iptables命令参数

8.2.3 Iptables的扩展

8.2.4 构建Iptables防火墙

8.3 Iptables防火墙的配置

8.3.1 默认策略的制定

8.3.2 包过滤配置实例

8.3.3 NAT的配置

8.3.4 DMZ区的配置

8.3.5 其他配置

8.4 练习题

第9章 商业防火墙配置示例

9.1 FOUND SecuwayAdmin配置

9.1.1 配置顺序

9.1.2 对象菜单

9.1.3 配置安全策略

9.1.4 门菜单

9.1.5 系统菜单

9.2 注册门

9.2.1 输入基本门信息

9.2.2 为每个端口配置IP地址和有效网络

9.2.3 配置DNS服务器

9.2.4 配置安全主机

9.2.5 配置日志级别

9.2.6 配置时间选项

9.2.7 配置路由信息

9.2.8 保存配置

9.2.9 将配置发送至FOUND Secuway方正方通防火墙

9.3 创建安全策略的实例

9.3.1 创建安全策略的基本知识

9.3.2 创建安全策略时的注意事项

9.3.3 创建安全策略

9.4 练习题

第四部分 防火墙深入应用篇

第10章 防火墙新技术

10.1 流过滤技术

10.1.1 流过滤与数据包内容过滤的比较

10.1.2 流过滤技术与应用代理技术的差别

10.1.3 流过滤的作用

10.2 智能防火墙技术

10.3 双循防火墙技术

10.3.1 基于P2DR的双循架构

10.3.2 双循防火墙关键技术

10.4 核检测技术

10.5 智能IP识别技术

10.5.1 零拷贝流分析算法

10.5.2 快速搜索算法

10.6 千兆防火墙的高性能技术

10.6.1 快速内存访问机制

10.6.2 三级并行处理机制

10.6.3 快速查表机制

10.7 NP技术

10.7.1 网络处理器

10.7.2 网络处理器的功能特性

10.7.3 网络处理器在防火墙中的应用

10.8 分布防火墙技术

10.8.1 分布式防火墙的产生

10.8.2 分布式防火墙的主要特点

10.8.3 分布式防火墙的主要优势

10.8.4 分布式防火墙的主要功能

10.9 练习题

第11章 防火墙指标说明与解决方案

11.1 防火墙产品技术指标说明

11.1.1 产品描述

11.1.2 功能指标

11.1.3 性能指标

11.2 防火墙应用方案实例

11.2.1 "金管工程"网络与系统概述

11.2.2 "金管工程"系统与网络安全风险分析

11.2.3 "金管工程"计算机网络安全需求

11.2.4 "金管工程"计算机网络安全方案设计

11.2.5 "金管工程"防火墙设备的实施

11.2.6 技术服务和培训方案

11.3 练习题

附录

附录A 部分防火墙厂商站点

附录B 技术站点

附录C 单选题答案

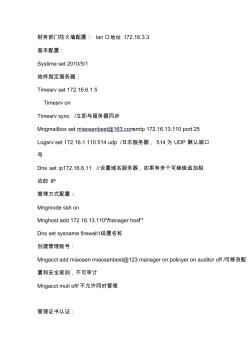

防火墙实施策略--财务防火墙

防火墙实施策略--财务防火墙