在建立虚拟基础架构时,有许多设计要素会有助于形成稳健的最终部署,确保虚拟基础架构长期稳定运行。

虚拟基础架构从底层硬件直到上层的虚拟化软件,有太多因素都需要在规划虚拟基础架构时认真考虑。探讨怎样运用虚拟基础架构逐层分析的方法实现一个新的虚拟基础架构部署,同时提出产品选型、环境规划战略。

需要作出的关键决策之一就是:选定虚拟基础架构平台。虚拟基础架构层负责协调每个运行在您的虚拟基础架构中的虚拟的工作负荷。在为您的虚拟基础架构方案选择一个虚拟基础架构平台之前,请基于您当前和未来的IT工作负载评估扩展性:这些负载如何装载到软件空间来提供软件定义的服务,虚拟基础架构是否能被管理层平台操控,是否能提供足够的计算功能,是否有足够的性能来支持您的应用在虚拟基础架构环境中运作。

由于虚拟基础架构主机需要物理硬件,您当然总会期望能在每个物理主机上尽可能合理地放置最高数量的虚拟机。

您可能会想要了解您的虚拟基础架构组织的历史增长率,以及任何虚拟基础架构扩张计划。例如,如果您的公司计划启用另一个分支机构,通过向虚拟基础架构层中新增一台虚拟化主机,您应该能轻松搞定。相反,如果您打算关闭一个业务部门,您也应该能够轻松地缩减规模。在虚拟基础架构管理程序层向上和向下扩展的灵活程度是选择虚拟基础架构管理工具时需要考虑的重要因素。

此外,这也是为虚拟基础架构方案提升工作负载可用性的好思路。当您的虚拟基础架构平台有更新发布时,当前的虚拟基础架构主机将需要进行升级。在虚拟基础架构主机升级期间,保障运行中的虚拟基础架构的工作负载的可用性至关重要。物理主机必须组成集群来实现高可用性,虚拟基础架构平台必须提供提供故障转移功能以确保工作负载可以在升级之前迁移到另一台主机。

注意不要被(供应商)锁定。市场上的虚拟基础架构供应商并不算少。虽然VMware继续维持虚拟基础架构主导地位,但许多组织计划将VMware vSphere和Microsoft HYPER-V混合部署。

但这是一个好办法吗?某些虚拟基础架构计算功能只有只有特定的虚拟化厂商能够实现。例如,VMware 和 HYPER-V 有 SR-IOV 功能,提高了虚拟基础架构资源密集型应用程序的性能。但是VMware不支持实时迁移虚拟机,而 HYPER-V 不支持为 Linux虚拟机启用SR-IOV 功能。

另一个要考虑的虚拟基础架构设计问题是应用程序的支持。您的业务流程应用程序可能会在您当前部署的虚拟基础架构主机上成功运行,但如果软件需要升级怎么办?您可能需要跟您的虚拟基础架构应用程序供应商沟通,了解他们的虚拟基础架构升级细节,虚拟基础架构升级变化是否会影响到您托管的特定的应用程序。

许多虚拟基础架构应用程序供应商开始采用新的集装箱化开发方法。因此,您可能希望虚拟基础架构部署支持应用集装箱化的虚拟化服务器/主机。

利用不同虚拟基础架构供应商的软件部署虚拟化主机的一个附带好处是,如果在未来某一时刻您的组织决定实施虚拟基础架构私有云,您将拥有更多选择余地。

并非所有虚拟基础架构公共云提供商都能支持源自每一家虚拟基础架构上的工作负载。例如,如果您在HYPER-V 虚拟机上承载您的虚拟基础架构应用程序,并打算迁移到亚马逊EC2公共云,您就需要对这些虚拟机进行转换,才能被基于 Xen 的亚马逊 EC2支持。

由虚拟基础架构主机提供的两个最重要的服务是:存储和网络。

虚拟基础架构存储服务为存储协议、存储阵列和存储网络提供必要的支持。您对虚拟基础架构的选择会直接影响到物理存储层。例如,如果虚拟基础架构部署在一个虚拟化主机上的存储服务程序对存储协议和存储阵列缺乏支持,您就无法访问和利用虚拟基础架构底层物理存储基础设施——您的整个基础架构可能需要进行升级。

您应该选择具备以下特征的虚拟基础架构主机,可以不停机在线扩展存储,整合的物理存储层同时支持数据块存储和文件的存储、更大的虚拟化负载容量。别担心虚拟基础架构空间耗尽。您可以在随时为虚拟基础架构工作负载增加存储资源,但虚拟基础架构物理主机是否支持存储扩展是个问题。如果物理主机不支持存储动态扩展,虚拟基础架构管理将会很艰难。

同时,网络服务层必须提供必要的协议才能支持对物理网络基础设施的管理,同时对虚拟基础架构主机上运行的虚拟机提供网络隔离。

融合的虚拟基础架构具有成本效益并能提供灵活的管理。传统的方法是,通过规划每个虚拟基础架构网络部件的冗余来组建一个高可用和冗余的网络。例如,许多组织使用单独的交换机、网络路径和线缆来部署专用的以太网网络。虽然这办法能有效解决当前虚拟基础架构问题,却难以有效地适应未来虚拟基础架构网络的变化。冗余控制由物理网络层完成,这就增加了在网络组件管理方面的开销。

大多数虚拟基础架构供应商支持融合网络架构,此场景下存储和网络的流量将共用相同的交换机和线路。虚拟基础架构要求您用单个网络适配器来承载各种流量,如群集、虚拟机、管理,等等。

另外,对于虚拟基础架构的场景中,不同的流量需要隔离,理解这一点很重要。这是虚拟基础架构提供某些服务质量功能的必要方法。

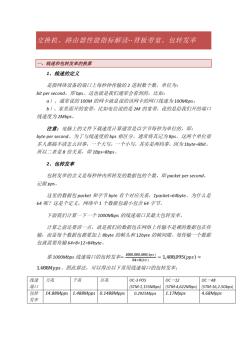

交换机、路由器性能指标解读--背板带宽、包转发率

交换机、路由器性能指标解读--背板带宽、包转发率

基于Boson NetSim的单臂路由虚拟通信的仿真分析

基于Boson NetSim的单臂路由虚拟通信的仿真分析