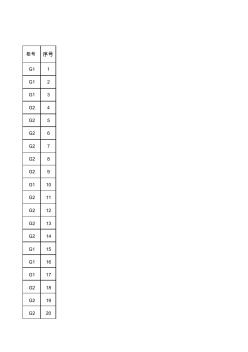

Contents

Part OneAuthentication Technology

Chapter 1Basic Concepts

1"para" label-module="para">

1"para" label-module="para">

1"para" label-module="para">

1"para" label-module="para">

1"para" label-module="para">

1"para" label-module="para">

Chapter 2Authentication Logics

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

2"para" label-module="para">

Chapter 3Identity Authentication

3"para" label-module="para">

3"para" label-module="para">

3"para" label-module="para">

3"para" label-module="para">

3"para" label-module="para">

Part TwoCryptosystems

Chapter 4Combined Public Key (v6"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

4"para" label-module="para">

Conclusion

Chapter 5Cryptosystem and Authentication

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

5"para" label-module="para">

Chapter 6Bytes Encryption

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

6"para" label-module="para">

Part ThreeCPK System

Chapter 7CPK Key Management

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

7"para" label-module="para">

Chapter 8CPK"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

8"para" label-module="para">

Chapter 9CPK ID"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

9"para" label-module="para">

Part FourCode Authentication

Chapter 10Software ID Authentication

10"para" label-module="para">

10"para" label-module="para">

10"para" label-module="para">

10"para" label-module="para">

10"para" label-module="para">

Chapter 11Windows Code Authentication

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

11"para" label-module="para">

Chapter 12Linux Code Authentication

12"para" label-module="para">

12"para" label-module="para">

12"para" label-module="para">

12"para" label-module="para">

Part FiveCommunication Authentication

Chapter 13Phone Authentication

13"para" label-module="para">

13"para" label-module="para">

13"para" label-module="para">

13"para" label-module="para">

Chapter 14SSL Communication Authentication

14"para" label-module="para">

14"para" label-module="para">

14"para" label-module="para">

14"para" label-module="para">

14"para" label-module="para">

14"para" label-module="para">

Chapter 15Router Communication Authentication

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

15"para" label-module="para">

Conclusion

Part Sixe"para" label-module="para">

Chapter 16e"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

16"para" label-module="para">

Chapter 17e"para" label-module="para">

17"para" label-module="para">

17"para" label-module="para">

17"para" label-module="para">

17"para" label-module="para">

17"para" label-module="para">

Part SevenLogistics Authentication

Chapter 18e"para" label-module="para">

18"para" label-module="para">

18"para" label-module="para">

18"para" label-module="para">

18"para" label-module="para">

Chapter 19e"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

19"para" label-module="para">

Part EightStored File Authentication

Chapter 20Storage Authentication

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

20"para" label-module="para">

Chapter 21Secure File Box

21"para" label-module="para">

21"para" label-module="para">

21"para" label-module="para">

21"para" label-module="para">

·ⅩⅦ·Chapter 22Classification Seal Authentication

22"para" label-module="para">

22"para" label-module="para">

22"para" label-module="para">

22"para" label-module="para">

22"para" label-module="para">

Part NineMoving Data Authentication

Chapter 23e"para" label-module="para">

23"para" label-module="para">

23"para" label-module="para">

23"para" label-module="para">

Chapter 24Digital Right Authentication

24"para" label-module="para">

24"para" label-module="para">

24"para" label-module="para">

24"para" label-module="para">

24"para" label-module="para">

Part TenNetwork Authentication

Chapter 25Pass Authentication

25"para" label-module="para">

25"para" label-module="para">

25"para" label-module="para">

25"para" label-module="para">

25"para" label-module="para">

·ⅩⅧ·Chapter 26Address Authentication

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

26"para" label-module="para">

PostscriptNew Trend of Information Security

Appendices

·ⅩⅦ·Appendix A

Walk Out of Mysterious "Black Chamber"

Appendix B

Identity Authentication Opening a New Land for Information Security

Appendix C

Searching for Safe "Silver Bullet"

Appendix D

"Electronic" Attracts International Attention

Appendix E

CPK System Goes to the World

Appendix F

Identity Authentication Based on CPK System

Appendix G

CPK Cryptosystem

References

Glossary

Technical Terms

Symbols

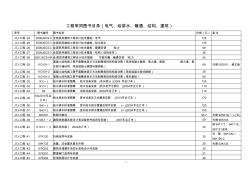

电厂图书目录

电厂图书目录

工程常用图书目录

工程常用图书目录